Ficha de lectura de Hackers: Difference between revisions

m (→Tiny BASIC) |

(→Woz) |

||

| Line 278: | Line 278: | ||

[https://es.wikipedia.org/wiki/Steve_Wozniak Steve Wozniak] hacía parte del Homebrew Computer Club, pero era ante todo un hacker juguetón, muy fiel a la ética hacker "pura" que se describía con el MIT y el TMRC, y por tanto muy distinto del perfil más político de, por ejemplo, Felsenstein. Lo que le entretenía era el hardware, y en esa área tenía un talento particular, que consistía en ver los problemas desde perspectivas novedosas, buscar mejores soluciones, descubrir cosas, simplificar la producción de hardware, etc. Su objetivo era diseñar un computador pequeño, mejor que los anteriores, para fomentar el hacking. |

[https://es.wikipedia.org/wiki/Steve_Wozniak Steve Wozniak] hacía parte del Homebrew Computer Club, pero era ante todo un hacker juguetón, muy fiel a la ética hacker "pura" que se describía con el MIT y el TMRC, y por tanto muy distinto del perfil más político de, por ejemplo, Felsenstein. Lo que le entretenía era el hardware, y en esa área tenía un talento particular, que consistía en ver los problemas desde perspectivas novedosas, buscar mejores soluciones, descubrir cosas, simplificar la producción de hardware, etc. Su objetivo era diseñar un computador pequeño, mejor que los anteriores, para fomentar el hacking. |

||

En ese proceso llega al Homebrew Computer Club, invitado por Alan Baum, y esto terminó enriqueciendo el background que ya traía Woz. Allí empezó a pensar en diseñar computadoras con microchips. En el HCC llegaría a conocer el microprocesador Motorola 6800, pero accedió finalmente a microprocesadores |

En ese proceso llega al Homebrew Computer Club, invitado por Alan Baum, y esto terminó enriqueciendo el background que ya traía Woz. Allí empezó a pensar en diseñar computadoras con microchips. En el HCC llegaría a conocer el microprocesador [https://es.wikipedia.org/wiki/Motorola_6800 Motorola 6800], pero accedió finalmente a microprocesadores de la competencia, los [https://es.wikipedia.org/wiki/MOS_6502 MOS 6502]. Comenzó a construir un computador por diversión. A cada idea que veía en el Homebrew Computer Club, le parecía posible incorporar esas mejoras a su proyecto de computador: gráficas en color, un lenguaje BASIC, etc. Todo estaba dispuesto a compartirlo. Su computador no era un kit ni un computador, sino una placa cargada con chips y circuitos, sobre ella iba instalando funciones:<blockquote><small>Cuando terminó, tenía un ordenador que en realidad no era un kit ni un ordenador ensamblado, sino una placa cargada con chips y circuitos. Con esa placa no se podía hacer nada, pero si se conectaba a la placa una fuente de alimentación, un teclado, un monitor de vídeo y un reproductor de casetes, se conseguía un ordenador funcional con pantalla de vídeo, almacenamiento masivo y entrada/salida. A continuación, se podía cargar el «Integer BASIC» de Steve Wozniak y escribir programas. Su ordenador tenía varias cosas sorprendentes, y una de ellas, y no la menor, era que había reunido la potencia y las capacidades de un Altair y varias placas en una placa mucho más pequeña. Lo que a otros les hacía falta con dos chips, Woz lo hacía con uno. Esto no sólo era prudente desde el punto de vista fiscal, sino una especie de machismo técnico que recordaba a la obsesión por el código en los días de TMRC, cuando Samson, Saunders y Kotok intentaban reducir una subrutina a la menor cantidad de instrucciones. (p. 257)</small></blockquote>A cada presentación, Wozniak iba mejorando su proyecto. Pero Woz tenía un amigo: Steve Jobs, que estaba muy emocionado con la placa, y la nombró "Apple". Se comenzó un intento, aun muy en pañales, de venta de estas placas, respetando la filosofía de proporcionar software gratis o a bajo costo. |

||

Hay una anécdota interesnate sobre [https://es.wikipedia.org/wiki/Phreaking phreaking]. Aquí es central el contacto entre Wozniak con John Draper o "Capitán Crunch". Esto destaca un asunto interesante: el phreaking como exploración para comprender un sistema. El objetivo era financiar una versión mejorada de la Apple, que sería la Apple II. |

Hay una anécdota interesnate sobre [https://es.wikipedia.org/wiki/Phreaking phreaking]. Aquí es central el contacto entre Wozniak con John Draper o "Capitán Crunch". Esto destaca un asunto interesante: el phreaking como exploración para comprender un sistema. El objetivo era financiar una versión mejorada de la Apple, que sería la Apple II. |

||

Revision as of 04:43, 25 May 2025

En esta entrada, el Club de lectura de Hackers de Steven Levy dejará fichas, síntesis, reflexiones, a partir de las reuniones en que comentamos los capítulos leídos. Todas las referencias citadas pertenecen a Steven Levy, Hackers. Heroes of the computer revolution, O'Reilly Media Inc., 2010.

Prefacio

El autor comienza por revelar su interés por los hackers, por encontrarlos fascinantes: "eran aventureros, visionarios, tomaban riesgos, eran artistas... y fueron quienes con más claridad vieron que los computadores eran herramientas revolucionarias" (p. ix).

En los hackers encuentra "una filosofía sobre el compartir, el ser abiertos, la descentralización, y poner las manos en las máquinas, a cualquier costos, para mejorarlas a ellas y al mundo" (p. ix). A esto lo denominará ética hacker --y se desarrolla en el cap. 2--, y consiste no tanto en un código de conducta a seguir, sino en comportamientos incorporados, hechos hábito, por l*s hackers.

Finalmente el autor comenta que el libro no es una historia de la era de las computadoras, sino que se centra en las personas, no necesariamente conocidas, que están tras bambalinas, que entendieron profundamente las máquinas y crearon un nuevo estilo de vida, y un nuevo tipo de "héroe".

Verdaderos hackers. Cambridge: '50 y '60

El Tech Model Railroad Club (Club tecnológico de maquetas de trenes)

La historia comienza a fines de los '50 en el edificio 26 del MIT, particularmente en la habitación de maquinaria de contabilidad electrónica (EAM), donde había máquinas que corrían como computadoras. Y se centra en Peter Samson.

Levy da cuenta de una cultura de aprendizaje basada en "meter las manos" en aquello que se quiere comprender cómo funciona. Y toma como foco a Peter Samson, hijo de un reparador de maquinaria, un joven que ya hacia fines de los '50 había intentado armar un computador con partes de un viejo pinball. Samson entra al MIT en 1958 y se une al Tech Model Railroad Club, que reproduce trenes a escalas. Lo que le interesaba, según Levy, no eran tanto los trenes como, lo que había bajo ellos:

Peter Samson miró por debajo del tablero que le llegaba hasta el pecho y sostenía la réplica. Lo dejó sin aliento. Bajo la réplica había una matriz masiva de cables, relevadores, conmutadores de llamadas, que Peter Samson jamás soñó que existieran. Había pulcras líneas regimentales de interruptores, hileras dolorosamente regulares de relevadores de bronce y una larga maraña de cables rojos, azules y amarillos retorcidos como una explosión de cabellos de Einstein con los colores del arco iris. Era un sistema increíblemente complicado, y Peter Samson prometió averiguar cómo funcionaba.[1]

Al entrar al TMRC, a Samson lo que le interesaba era otra cosa. Así es como en la sala de maquinaria de contabilidad electrónica se encuentra con la IBM 704.

Se trata de una antigua computadora científica, la primera comercial, de enormes dimensiones -la llamaban "el gigante corpulento"-, que funcionaba con programas que consistían en tarjetas con orificios que la computadora leía como órdenes, y entregaba como output otras tarjetas. Necesitaba mucho espacio para funcionar y para su enfriamiento, así como también necesitaba un grupo de operadores profesionales. Esto creó una suerte de jerarquía: había un "sacerdocio", acólitos que querían hablar con la máquina y sacerdotes que mediaban ello.

En la EAM también había una máquina perforadora llamada 407, que además leía, ordenaba e imprimía tarjetas... y nadie la vigilaba. Su funcionamiento dependía de conectar cables en una placa de conexiones.

Es en el sub-grupo del TMRC, dedicado a Señales y Poder, donde surge el hacking y toda una jerga que da cuenta de la filosofía hacker:

When a piece of equipment wasn’t working, it was “losing”; when a piece of equipment was ruined, it was “munged” (mashed until no good); the two desks in the corner of the room were not called the office, but the “orifice”; one who insisted on studying for courses was a “tool”; garbage was called “cruft”; and a project undertaken or a product built not solely to fulfill some constructive goal, but with some wild pleasure taken in mere involvement, was called a “hack.” (pp. 9-10)

Luego Levy agrega que, para calificar como "hack", lo hecho tenía que estar imbuido de inovación, estilo y virtuosidad técnica. Hay algo bonito en la idea del hack como algo muy cercano a la tecnoestética[2], aunque con ciertos componentes de virtuosismo. Hay un poema de Peter Samson que puede sintetizar la idea de Hacking:

Switch Thrower for the World,

Fuze Tester, Maker of Routes,

Player with the Railroads and the System’s Advance Chopper;

Grungy, hairy, sprawling,

Machine of the Point-Function Line-o-lite:

They tell me you are wicked and I believe them; for I have seen your painted light bulbs under the lucite luring the system coolies . . .

Under the tower, dust all over the place, hacking with bifurcated springs

Hacking even as an ignorant freshman acts who has never lost occupancy and has dropped out

Hacking the M-Boards, for under its locks are the switches, and under its control the advance around the layout,

Hacking!

Hacking the grungy, hairy, sprawling hacks of youth; uncabled, frying diodes, proud to be Switchthrower, Fuze-tester, Maker of Routes, Player with Railroads, and Advance Chopper to the System.

En 1959 se ofrece un curso de programación a cargo de John McCarthy, creador de Lisp. McCarthy trabajaba "Inteligencia Artificial", en un contexto en que aún no existían las ciencias computacionales. Pero, señala Levy, a Samson y sus amix les interesaba más ponerse a programar en la IBM 704. A la programación exitosa le llamaban "bumming". Sin embargo, programar en la IBM 704 era frustrante por su lentitud. Entonces aparece la TX-0.

Fue una de las primeras computadoras a transistores, no usaba tarjetas, se agujereaba el programa en una cinta de papel flexowriter, y si algo fallaba se sabía de inmediato. La "Tixo" tenía incluso output de sonido que cambiaba dependiendo de qué data leía la máquina, por lo que se podía escuchar qué parte del programa estaba siendo trabajada por el computador. Esto hacía que el programa pudiera modificarse inmediatamente. Y además, la TX-0, que estaba todo el día prendida, no tenía la misma burocracia que había en torno a la IBM 704.

Mientras que la TX-0 estaba siendo usada sobre todo para procesamiento estadístico, los hackers comenzaron a hacer otras cosas. Peter Samson usó la TX-0 como instrumento musical. Jack Dennis construyó un assembler que facilitó el escribir programas, y un debugger para corregirlos, y Peter Samson construyó un programa que convería números arábicos en números romanos, y un nuevo mensjae de error: "Err es humano, perdonar, divino".

La ética hacker hacía que estas personas fueran gente distinta al resto de los estudiantes. Saunders decía que eran un grupo de élite, que no se dedicaban a pasar ramos, sino solo a aquello que les interesaba. Y a aquello que sí les interesaba se dedicaban por horas con una intensa concentración.

La ética hacker

Es una forma de vida, una filosofía, una ética y un sueño, un acuerdo tácito, y no un manifiesto, entre hackers. Levy la sintetiza en pocos puntos, interrelacionados entre sí:

1. El acceso a las computadoras -y a cualquier cosa que puede enseñarte algo sobre cómo funciona el mundo- debe ser ilimitado y total. ¡Siempre cede ante el imperativo práctico!

(Esto trae consecuencias en relación a los diseños de tecnologías: debiera haber tecnologías abiertas, que permitan e inviten a descubrirlas)

2. Toda la información debería ser libre

3. Desconfía de la autoridad - promueve la descentralización.

4. Lxs hackers deberían ser juzgados por su hacking, no por criterios cuestionables como títulos, edad, raza o posición

(Este punto tiene dos puntos tensos en el libro. Por una parte, es un principio meritócrata, deriva en elitismo, y esto se ve en el libro, por lo que puede ser revisado. Por otro lado, los ejemplos más fuertes respecto de esto tienen que ver con títulos y edad, es decir, con que l*s hackers aceptaban trabajar con personas más allá de que fueran adolescentes o personas sin títulos universitarios. Pero son pocos los casos de mujeres, que no entran en igualdad de condiciones, y hasta donde vamos, no ha aparecido ninguna persona que no sea blanca).

5. Se puede crear arte y belleza en una computadora

(Esto se debiera extender, pues los ejemplos dicen relación más bien con la belleza y parsimonia de un código o de un script. Más adeante, con los juegos y sus narrativas, hay algo que profundiza en este punto. Pero es interesante ver que la tecnología puede embellecer la vida de múltiples maneras).

6. Las computadoras pueden cambiar tu vida para mejor.

Otra reflexión tiene que ver con que el afán por extrapolar esta ética y sus "preceptos" hacia otras áreas puede ser confuso, toda vez que no todo aspecto de la vida es analogable con el funcionamiento lógico de una máquina. Es el problema con la Filosofía UNIX: su lógica no necesariamente se extiende a otros sistemas como los naturales o los sociales.

Spacewar

Tras la TX-0 llegó otra computadora a transformar todo, la PDP-1, que entraba en sintonía con la forma de trabajar de lxs hackers: "estilo libre, interactivo, improvisado y práctico". Lxs hackers se pusieron a mejorar los programas que venían con la PDP-1, y lo hicieron en un fin de semana. El trabajo realizado se caracterizó por estar orientado a compartirse libremente con todxs:

"Samson presentó con orgullo el compilador de música a DEC para que lo distribuyera a cualquiera que lo quisiera. Estaba orgulloso de que otras personas usaran su programa. El equipo que trabajó en el nuevo ensamblador se sentía igual. Por ejemplo, les alegraba tener una cinta de papel con el programa en el cajón para que cualquiera que usara la máquina pudiera acceder a ella, intentar mejorarla, copiarle algunas instrucciones o añadirle alguna característica. Se sentían honrados cuando DEC les pidió el programa para poder ofrecérselo a otros propietarios de PDP-1. La cuestión de las regalías nunca surgió. Para Samson y los demás, utilizar el ordenador era una alegría tal que habrían pagado por hacerlo. El hecho de que les pagaran la principesca suma de 1,60 dólares la hora por trabajar en el ordenador era un plus. En cuanto a las regalías, ¿no era el software más bien un regalo al mundo, algo que era una recompensa en sí mismo? La idea era hacer que un ordenador fuera más utilizable, que fuera más interesante para los usuarios, que los ordenadores fueran tan interesantes que la gente se sintiera tentada a jugar con ellos, explorarlos y, finalmente, modificarlos. Cuando escribías un buen programa estabas construyendo una comunidad, no produciendo un producto. De todos modos, la gente no debería tener que pagar por el software: ¡la información debería ser gratuita!"

La segunda parte del texto se orienta a contar la historia de cómo se programó Spacewar!, el primer videojuego, en la PDP-1. Distintas personas hicieron distintas contribuciones en el ánimo de ir mejorando el juego, pero además, eso daba cuenta del ánimo hacker de permitir a otrxs entrar al código para revisarlo y mejorarlo, aunque con "límites": "Aunque cualquier mejora que un hacker quisiera hacer sería bienvenida, era de muy mala educación hacer algún cambio extraño en el juego sin previo aviso".

Si bien lxs hackers vieron en las computadoras "un medio para una vida mejor para la raza humana", "no creían necesariamente que trabajar con una computadora fuera el elemento clave para mejorar esa vida".

Greenblatt y Gosper

Ricky Greenblatt destacaba por su concentración absoluta, destacó por su talento y dedicación, dejando las clases en segundo lugar. El hackeo "proporcionaba una comprensión del sistema" y "un control adictivo, junto con la ilusión de que el control total estaba sólo a unas pocas características de distancia". Pasó mucho tiempo siendo empleado estudiante trabajando en el PDP-1 y en el Proyecto MAC, escribiendo el primer FORTRAN para el PDP-1. Se creo la jornada de treinta horas:

La idea era quemar durante treinta horas, llegar al agotamiento total, luego ir a casa y derrumbarte durante doce horas. Una alternativa sería derrumbarte allí mismo en el laboratorio. Un pequeño inconveniente de este tipo de horario era que te ponía en desacuerdo con las rutinas que todos los demás en el mundo usaban para hacer cosas como cumplir con las citas, comer e ir a clases. Los hackers podían adaptarse a esto: uno solía hacer preguntas como “¿En qué fase está Greenblatt?” y alguien que lo había visto recientemente decía: “Creo que ahora está en una fase nocturna, y debería estar alrededor de las nueve o así”. Los profesores no se adaptaban tan fácilmente a esas fases, y Greenblatt “se saltaba” sus clases.

Esto le valió salir del cuerpo estudiantil. Buscó trabajo, y siguió yendo a hackear al MIT. Bill Gosper venía de las matemáticas al proyecto MAC. Pero en el área de matemáticas no pescaban mucho las computadoras, y veían la informática como brujería. Gosper, entrando desde las matemáticas, logró escribir programas y valorar la informática por proceder de forma contraintuitiva:

Tenía un profundo respeto por los programas que utilizaban técnicas que a primera vista parecían improbables, pero que de hecho aprovechaban la profunda verdad matemática de la situación. La solución contraintuitiva surgió de la comprensión de las conexiones mágicas entre las cosas en el vasto mandala de relaciones numéricas en las que se basaba en última instancia el hackeo. Descubrir esas relaciones (crear nuevas matemáticas en la computadora) iba a ser la búsqueda de Gosper; y a medida que comenzó a pasar más tiempo cerca del PDP-1 y el TMRC, se hizo indispensable como el principal "hacker matemático", no tan interesado en los programas de sistemas, pero capaz de idear algoritmos sorprendentemente claros (¡no intuitivos!) que podrían ayudar a un hacker de sistemas a eliminar algunas instrucciones de una subrutina o a desatascar un atasco mental al intentar ejecutar un programa.

Greenblatt y Gosper trabajaron en conjunto. El texto subraya que las discusiones entre la comunidad hacker buscaban "lo correcto":

El término tenía un significado especial para los hackers. Lo correcto implicaba que para cualquier problema, ya fuera un dilema de programación, un desajuste de la interfaz de hardware o una cuestión de arquitectura de software, existía una solución que era simplemente… eso. El algoritmo perfecto. Habrías llegado justo al punto justo, y cualquiera con medio cerebro vería que se había trazado la línea recta entre dos puntos y que no tenía sentido intentar superarla. “Lo correcto”, explicaría Gosper más tarde, “significaba muy específicamente la solución única, correcta y elegante... lo que satisfacía todas las restricciones al mismo tiempo, lo que todos parececían creer que esistía para la mayoría de los problemas”.

Es relevante que el autor comente que los hackers no discutieron sobre implicancias sociales y políticas de las computadoras. Sobre LISP, para Gosper sería una pérdida de tiempo desarrollarlo para la PDP-6. Greenblatt en cambio valoró la posibilidad de un lenguaje con que las máquinas podrían aprender, esto fue como una "visión del futuro". Así crearon MacLISP, y el lenguaje pasó a su comunicación cotidiana (p como predicado, T y nil como "sí" y "no")

El capítulo también cuenta una anécdota de 1967 sobre la inteligencia artificial. Un programa construido para la PDP-6 jugó ajedrez contra el filósofo Hubert Dreyfus, quien había sido crítico de las posibilidades de esta tecnología contra la inteligencia humana. Los hackers tras el programa, sin embargo, no celebraron la victoria de la máquina. El grupo de lectura comenta que es interesante notar cómo aquí se vislumbra cómo se atraviesa un umbral epocal respecto de las tecnologías informáticas.

The midnight computer wiring society (Sociedad nocturna de cableado de computadoras)

El capítulo se centra esta vez en Stewart Nelson. Era seco con las comunicaciones. Nelson tenía una actitud hacker, sobre todo en relación al impulso a descubrir, a experimentar, y el hacking se distanciaba de propósitos ilegales, aunque mediante prácticas que sí podían ser ilegales.

La Midnight Computer Wiring Society (Sociedad de cableado de computadores de medianoche) era una "organiación" que surgía cada vez que se requería, eludiendo las reglas del MIT en torno a maniplación no autorizada de computadoras. El capítulo se centra en una oncasión en que se recableó el PDP-1 fusionando un par de diodos entre las salidas de la línea "add" y la línea "store" obteniendo una nueva operación, pero respaldando las instrucciones anteriores. Pero Margaret Hamilton trabajaba en dicho computador con otro ensamblador llamado DECAL (distinto al ensamblador MIDAS de los hackers), por lo que el computador no le funcionó.

Hackear cerraduras fue tanto parte de lo que los hackers debían hacer para acceder a herramientas y computadoras, como parte de la ética hacker.

Para un hacker, una puerta cerrada es un insulto, y una puerta cerrada es un ultraje. Así como la información debe transportarse de forma clara y elegante dentro de una computadora, y así como el software debe difundirse libremente, los hackers creían que la gente debería tener acceso a archivos o herramientas que pudieran promover la búsqueda de hackers para descubrir y mejorar la forma en que funciona el mundo. Cuando un hacker necesitaba algo que lo ayudara a crear, explorar o arreglar, no se molestaba con conceptos tan ridículos como los derechos de propiedad.

Así, l*s hackers aprendieron cerrajería, y desarrollaron llaves maestras.

Ganadores y perdedores

El capítulo parte revisando la historia de David Silver, que entró a esta escena hacker alos 14años. No pescabael liceo, perole gustabanlas máquinas, particularmente los robots, y en el Tech Square se sumó a eso. La descripción de Gosper de los robots es propiamente tecnoestética:

Cuando se programa un robot para quehaga algo, Gosper explicaría más tarde, se obtiene“una especiede gratificación,un impactoemocional, quees completamente indescriptible. Ysupera con creces el tipode gratificación que se obtiene de un programa enfuncionamiento. Se obtiene una confirmación física de la corrección de la construcción..."

Hay aquí una anécdota respecto de cómo los estudiantes de postgrados se enfrentaron a David Silver, de 14 años. La anécdota es reveladora de la posición hacker: hay una relación entre teoría-práctica para los estudiantes de postgrado, que viene de cómo la teoría permite o no hacer algo a la práctica, que se invierte con Silver, para quien el "punto de vista divertido" de la práctica es el que permite alcanzar nuevas cosas en la teoría.

El capítulo sellama "Ganadores y perdedores", porque esa era la jerga parajuzgar a la gente: ganadores eran los hackers, que jugaban y eran felices con la tecnología; perdedores, todoslos demás. Eso setramaba con su formade organización, que era más meritócrata que otra cosa, lagente valía por su talento en el hacking, y no por su edad o cosas así. Eso no daba a pie a burocracia, y a estos hackers les cargaba la burocracia. Esa actitud ayudóa saltarse burocracias académicas del MIT, y permitió avanzar a la tecnología.

La historia de Gerry Sussman tienealgo bonito. Actualmente es conocido por ser uno delos autores del Structure andInterpretation of ComputerPrograms. Al principio era un "perdedor", no lo pescaban, pero persistió, y fue mejorando progresivamente. Llegó a una comprensión de la programación comolenguaje de comunicación antes que de órdenes:

Al observar los programas de Gosper, Sussman se dio cuenta de una suposición importante del hackerismo: todos los programas informáticos serios son expresiones de un individuo. “Es solo incidental que las computadoras ejecuten programas”, explicaría más tarde Sussman. “Lo importante de un programa es que es algo que puedes mostrar a las personas, y ellas pueden leerlo y pueden aprender algo de él. Lleva información. Es una parte de tu mente que puedes escribir y dar a otra persona como un libro”. Sussman aprendió a leer programas con la misma sensibilidad con la que un aficionado a la literatura leería un poema. Hay programas divertidos que contienen chistes, hay programas emocionantes que hacen lo correcto y hay programas tristes que hacen intentos valientes pero no funcionan del todo.

En el SICP, lxs autorxs también dicen que:

Para apreciar la programación como una actividad intelectual en su propio derecho, uno debe recurrir a la programación de computadoras; uno debe leer y escribir programas de computadora, muchos de ellos. No importa mucho en qué consistan los programas o qué aplicaciones sirvan. Lo que importa es lo bien que funcionen y qué tan bien encajen con otros programas en la creación de programas aún mayores[3].

Otra cosa que cuenta Levy es que los hackers estaban contra las computadoras de tiempo compartido, porque ocupaban mal los recursos. Pero finalmente ayudaron a diseñar un modelo para el MIT, y una de sus condiciones fue que las sesiones no tuvieran contraseñas, es decir, que todo lo que ocurría en una sesión pudiera ser compartido con las otras.

LIFE

El cap 7, LIFE, cuenta algo del problema del financiamiento: al MIT lo financiaba ARPA y el depto de defensa de USA, y aunque ellos estuvieran, por ejemplo, contra la guerra de vietnam, la plata venia de ahi. Eso, hacia fines de los '60, significó problemas.

Querían extender el hackerismo al mundo, pero el mundo estaba contra las computadoras: por ejemplo, por cobrar mal las cuentas. Para los hackers, esta reacción de la gente no era fácilmente comprensible, pues su ánimo consistía en que si no les gustaba algo de las computadoras, lo podían cambiar: las personas también podían cambiar aquello que no les gustaba de las computadoras. Pero esto no estaba pasando.

Hacia el final del capítulo se comenta cómo algunas personas se fueron del MIT a Stanford, en California, lo que implicó cambios de ethos, pero a la vez, la pervivencia del movimiento hacker. El capítulo se llama LIFE porque Gosper, que era un "hacker matemático", se pegó con ese juego.

Hackers de Hardware. Norte de California: los '70

Revuelta en 2100

El capítulo cuenta, hacia los 1970, el desarrollo del mundo hacker en California, con una lógica bastante disitinta de la que hubo en los '50 y '60 en el MIT. Este capítulo avanza hacia presentar el Proyecto Memoria Comunitaria, que buscaba acercar las computadoras a las personas, en un sistema descentralizado y burocrático, presentando a la terminal como "un sistema de comunicación que permite a las personas ponerse en contacto entre sí sobre la base de intereses expresados mutuamente". La idea era sacar los computadores del sacerdocio de las universidades y las oficinas, y acercar el imperativo de "meter las manos" al pueblo.

El "protagonista" del capítulo es Lee Felsenstein, un joven de Fildadelfia, de un barrio de inmigrantes judíos, y de familia militante comunista. Esto acercó desde chico a Lee a protestas y manifestaciones, a la vez que estaba siempre cerca de piezas electrónicas, construyendo aparatos, dibujando diagramas eléctricos.

Un momento de quiebre para Lee Felsenstein comienza con la lectura de Rebelión en 2100 y Extraño en tierra extraña, novelas de ciencia ficción.

Lee Felsenstein comenzó a ver su propia vida como algo parecido a una novela de ciencia ficción. Los libros - afirmaría más tarde - le dieron coraje para soñar en grande, probar proyectos arriesgados y superar sus propios conflictos emocionales. La gran lucha no era tanto interna como amplia: era la elección entre el bien y el mal. Lee, que se tomó a pecho esa idea romántica, se veía a sí mismo como la persona común y corriente con potencial que - presa de las circunstancias - elige el difícil camino de ponerse del lado del bien y se embarca en una larga odisea para derrocar al mal.

Lee se acercó al movimiento de la libertad de expresión, intentando alimentar la revuelta con tecnología, combinando la vida de activista social con la de ingeniero solitario, y prohibiéndose a sí mismo la diversión [:(]. En 1968 comienza a participar como "editor militante" en un periódico clandestino, criticando la burocracia en términos técnicos, sugiriendo y evaluando las protestas.

Cuando Lee conoce a Jude Milhon, entra también en contacto con Efrem Lipkin, ambos programadores y militantes. Sin embargo, había una diferencia crucial entre Lee y Efrem, que es que el último, hacker informático más que de hardware, no creía que los computadores pudieran ayudar al mundo.

Lee llegó a tener en su pieza la computadora XDS-940, del Project One del grupo Resource One. Sin embargo, este grupo "le quedó chico" a Lee, toda vez que Resource One no participaban de la ética hacker, tenían una conexión intelectual, no visceral, con la tecnología, les preocupaba más determinar cómo utilizar las máquinas, que utilizarlas: eran burocráticos. Pero, con la llegada de Efrem Lipkin, despega en Resource One el proyecto Community Memory, que buscó acercar las computadoras al pueblo, ponerlas en las calles. Lee se volvió a motivar.

Pero Community Memory no era la única organización con esta orientación. Otra era la People's Computer Company, ideada por Bob Albrecht, a quien le interesaba sobre todo la educación, y al parecer a niñxs, y le gustaba BASIC como lenguaje que facilitaba a las personas aprender informática.

PCC comenzó como una publicación dependiente de otra editorial, pero su éxito le permitió convertirse en una empresa sin fines de lucro que, además de la publicación, hacía clases de computación en las calles por 50 centavos la hora.

También Community Memory llevó un computador a las calles, con carteles con instrucciones sobre cómo usarlo, lo llamaron "Loving Grace". La gente comenzó a usarlo y a dejar mensajes, escribir poemas con falsas identidades, mantener diálogos, mensajes con reflexiones, etc. Se volvió, para Lee, una epifanía de la lucha por la libertad de expresión en la que había participado antes. Pero hacia 1975 la cosa se empieza a desinflar.

Sobre lo bacán que es Lee Felsenstein: https://www.youtube.com/watch?v=IU7BfeXaeuE

Cada persona es unx diosx

Lee Felsenstein tenía el objetivo de crear una computadora cuya terminal instara a la interacción con la máquina, y además se estaba orientando hacia las computadoras personales para extender la ética hacker a toda la sociedad. Esto lo herdaba del libro Tools for Conviviality de Ivan Illich, en que proponía la existencia de hardware diseñado para la gente y tendiente a una simbiosis entre usuario/herramienta.

Entonces, a principios de los 70, Intel crea un microprocesador. Lee Felsenstein era reacio a las nuevas tecnologías, porque estas podían fallar, y había varios lugares donde conseguir elementos electrónicos usados pero en buen estado y baratos. Felsenstein se hizo amigo de varias personas, y en este caso se destaca a Bob Marsh, hacker de hardware que conoció a través de la Community Memory, y lo invitó a desarrollar una "máquina de escribir de televisión". Como compartían un mismo horizonte, se juntaron a trabajar. Pero el sistema que desarrollaban aun era muy complejo, y no tenía procesador sino distintas memorias enviando y recibiendo información. En ese sentido buscaba ser un diseño descentralizado, que no dejaba nada a la posibilidad de que un microprocesador fallara.

Pero en 1975 en la revista Popular Electronics se comienza a promocionar una computadora personal por $397. Venía de la empresa MITS (Micro Instrumentation Telemetry Systems), dirigida por Ed Roberts. Al tanto de los microprocesadores Intel, Ed Roberts decide crear computadoras personales baratas, que en su etapa de diseño se llamó "Pequeño Hermano" (1984), pero comercialmente se llamó "Altair 8800". Cuento corto, se diseñó una computadora, se puso en venta por revista, y le fue muy, pero muy bien. El problema es que estas computadoras en verdad no existían aún, entonces se atrasaron muchísimo con los envíos. Lo bueno, es que no enviaban una computadora armada, sino todas las partes, sin instrucciones, lo que hacía que la experiencia misma de armar la computadora fuera aprendizaje, y además abría el diseño a la posibilidad de que la gente le metiera mano al hardware. Era una computadora, pero aun no se parecía al modelo que Felsenstein tenía en mente.

Esto llamó la atención al interior de PCC. Surgió entonces un grupo paralelo, orientado al hardware, y buscando construir un computador.

The Homebrew Computer Club (Club de computadoras caseras)

Una empresa pequeña empezó a vender computadores pequeños, Altair, y eso hizo explotar el interés por los computadores entre aficionados. Club que surge en la época de los '70. La primera reunión junta 32 personas, muchos de ellos con experiencia en hardware, y muchos ya habían comprado el Altair 8080 pero aun no lo recibían. Un par de participantes viajaron de Brooklyn hasta Silicon Valley (!). ¿Qué sucedió en la reunión? Fuera de discusiones nerds hoy anacrónicas, las palabras más usadas fueron "cooperar" y "compartir". Decidieron juntarse cada dos semanas, y para la segunda reunión habían 40 personas. La palabra se difundió rápido.

El Altair 8080 solo aceptaba instrucciones en un lenguaje ensamblador de 72 funciones, reducido para los estándares actuales, y podían ser introducidas solo moviendo manualmente los interruptores. Y además, inicialmente no tenía hardware periféricos (pantalla, etc.), por lo que había que traducir los leds en octales al tipo de datos que uno necesitara, así que era como una calculadora pero más bacán, pero a la vez imposible de comprender para la gente externa.

El primer periférico fue cuando se descubrió que tenía interferencia con una radio, y se pudo hacer música. Eso despertó el interés de la revista de la PCC, y al creador de esta idea lo llamaron como 400 veces para ofrecerle recitales.

Dato freak: la NES también funcionaba con una señal de frecuencia de radio.

Luego, se cuenta cómo Bob Marsh sugiere construir una memoria más grande que la que tenía el Altair 8080, de 2Kb. En el proceso de que otro miembro pudiera intervenir con tarjetas la máquina, se la piteó. Bob Marsh no se enojó, sino que permitió que siguiera la colaboración.

Sobre las visiones políticas del grupo, el libro comenta que algunos hackers buscaban relaciones políticas explícitas, la mayoría no estaba interesado en el cambio social sino el hacking, pensaban que eso cambiaría el mundo orgánicamente, sin necesidad de planificar. Lee Felsenstein se hizo moderador del grupo.

Hubo sinergia entre miembrxs y hubo ética hacker. Había apañe incluso a potenciales competidores, se cumplía la ética hacker d eno poner trabas a la información. Pero había gente no tan fascinada por el hardware. Ted Nelson dijo que era un grupo obsesionado "con los martillos".

Para aquel noble ser humano que haya llegado a este punto, este video puede serle de interés =):

https://youtu.be/33TG0L58ovo?si=u-S8QqJNI2XXFna4

Tiny BASIC

El software no es socialmente valioso en cuanto objeto cultural de libre tráfico

Conflicto en el Homebrew Computer Club: hackers querían construir y expandir el Altair, pero estaba comenzando a haber resistencia hacia la práctica de la ética hacker, es decir, el libre flujo de la información que era básico para entender, explorar y construir sistemas.

En las reuniones del Homebrew se realizaban sesiones de mapeo en las que se revelaban "secretos que las grandes empresas institucionales consideraban propietarios". En 1976 estaban proliferando las publicaciones de hackers de hardware (PCC, boletín Homebrew, revista Byte), en las que se compartían "programas en lenguaje ensamblador, sugerencias de hardware y chismes técnicos". Las nuevas compañías entregaban los esquemas de sus productos al Homebrew y el espíritu en general era de compartir.

Altair BASIC. Entre los productos de MITS había uno que había sido anunciado pero aun no distribuído que se llamaba Altair BASIC que ofrecía una forma más sencilla que las cintas de papel para escribir programas en lenguaje máquina, sino que mediante código que podía entrar al Altair por medio de tarjetas E/S. La idea de que existiera un lenguaje distinto al ensamblador, que permitía comunicarse directamente con la máquina, encontraba resistencia en los hackers de software (como Gosper y Greenblatt) que consideraban que BASIC era un lenguaje fascista; para los hackers de hardware, en cambio, era una herramienta valiosa para ampliar sus sistemas.

En Homebrew nadie había visto funcionar BASIC, pero se sabía que MITS tenía uno y que existía desde mediados de 1975. Poco antes de que MITS enviara Altairs a Popular Electronics, Ed Roberts fue contactado por dos estudiantes universitarios: Paul Allen y Bill Gates.

Gates consideró la idea de ganar dinero fabricando interpretes de lenguajes (como BASIC) para las nuevas computadoras, como Altair. Allen y Gates, teniendo a la vista las instrucciones para el chip 8080 y los esquemas de Altair, escribieron el interprete BASIC que debía caber en menos de 4K de memoria... e incluso menos, porque además del interprete, debía caber el programa que escribiera el usuario.

Al comunicarse con Ed Roberts, desde el dormitorio universitario de Bill Gates, éste les dijo que no eran los únicos intentando escribir BASIC pero que lo intentaran "Le compraremos al primer tipo que aparezca con uno".

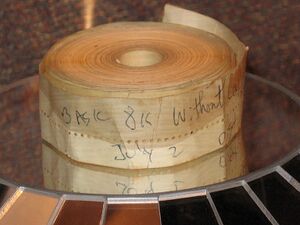

Poco después, Paul Allen fue al MITS con una cinta de papel con BASIC, ante la gran expectación de quienes estaban frente el Altair, introdujo la cinta en el lector del teletipo y leyó la cinta y... funcionó. Nadie había visto nunca a la máquina hacer nada.

El BASIC de Allen y Gates no era completamente funcional, pero estaba cerca de completarse, así que Ed Roberts contrató a Allen y poco después se sumó Gates, que se fue de Harvard a Albuquerque (donde estaba MITS), abandonando la universidad.

Allen y Gates reescribieron código (como el ensamblador y el cargador) y armaron una biblioteca de software.

Este es un punto de inflexión en la historia, porque Allen y Gates no compartían la visión respecto al software de que fuera un material destinado a pasarse de mano en mano, sin pagar por el. Así que, tal como ocurría con el hardware, el software Altair BASIC comenzó a ser ofrecido a la venta en el catálogo de MITS.

En el Homebrew Club, mientras tanto, la expectación por el Altair BASIC solo aumentaba y la fama de Ed Roberts, que ya venía precedida por actitudes contrarias a la ética hacker empeoraba como por ejemplo, cuando realizó la Primera Convención Mundial Altair, que se celebró en Albuquerque un año después del lanzamiento de Altair, se negó a que se presentaran competidores. De todos modos, algunas empresas como Processor Technology de Bob Marsh alquilaron suites en el hotel de la convención y presentaron en paralelo sus productos. Esto enfureció a Roberts.

MITS organizó una Caravana que iba de ciudad en ciudad presentando el Altair, en busca de nuevos compradores, así como también resolviendo dudas de quienes ya tenían uno y recibiendo quejas por el Altair BASIC que aun no habían recibido.

Cuando la Caravana se reunió en el Rickeys Hyatt de El Camino, en Palo Alto el Homebrew Club asistió en masa y vieron al Altair funcionando con BASIC. La impresión fue tremenda, vieron como tras cargar BASIC en Altair, cualquier usuario podía escribr comandos y tener resultados al instante. BASIC fue solo exhibido, pero el código no fue compartido sin embargo, años después, Steve Dompier - con mucho tacto - describió lo que sucedió a continuación: “Alguien, no creo que nadie haya descubierto quién, tomó prestada una de sus cintas de papel que estaban en el suelo”. La cinta de papel en cuestión contenía la versión actual del Altair BASIC escrita por Bill Gates y Paul Allen.

Ese alguien le entregó la cinta a Dan Sokol que trabajaba en una de las empresas de semiconductores para que duplicara las cintas de papel con BASIC.

Sokol aceptó la tarea de copiar las cintas porque consideraba que el precio en que MITS vendía BASIC era excesivo, además de pensar que MITS era codiciosa y, además, había oído un rumor de que Gates y Allen habían escrito el interprete en un gran sistema informatico perteneciente a una institución financiada en parte por el gobierno, así que el programa pertenecía a todos los contribuyentes.

A la siguiente reunión del Homebrew Club llegó con una caja de cintas que repartió, sin cobrar a cambio nada más que el compromiso de que, quien se llevara una cinta a la siguiente reunión debería volver con dos copias para regalar. Así fue como Altair BASIC se expandió antes de que MITS la disribuyera bajo los términos que habían acordado Allen y Gates con Roberts: regalías por cada copia vendida.

Enojado por la situación Gates y tomando el ofrecimiento que le hizo David Bunnell (que editaba el recién creado boletín de usuarios de Altair para MITS), escribió la infame "carta abierta a los aficionados" en la que trató literalmente de ladrones a quienes obtenían el software que había escrito. Su planteamiento se sostenía principalmente en que el trabajo en software no era socialmente valioso en cuanto objeto cultural de libre tráfico, sino que era equiparable a la producción de hardware.

Aun Ed Roberts, que anteriormente había tenido actitudes acaparadoras respecto a las tecnologías del MITS se vió resentido porque Gates no le consultó antes de la publicación de la carta y porque lograba divisar el pernicioso egoísmo capitalista sobre el que se sostenía el reclamo. La comunidad hacker reaccionó amenazando demandas a Gates por llamarles ladrones y, entre las más de trescientas cartas que recibió solo cinco o seís acogieron el llamado que hacía, como redención hacia los hackers que habían accedido al código de BASIC sin pagar por él, de enviarle el dinero que pretendía cobrar por BASIC.

La situación llegó a conocerse como "el escándalo del software" y tuvo diversas reacciones:

Hal Singer, editor del boletín Micro-8, tras recibir la carta de Gates señaló: la acción más lógica es romper la carta y olvidarse de ella.

Steve Dompier veía estériles las quejas de Gates: irónicamente, las quejas de Bill sobre la piratería no detuvieron nada. La gente todavía creía: 'Si lo tienes, puedes ejecutarlo'. Era como grabar música del aire. BASIC se había extendido por todo el país, por todo el mundo. Y ayudó a Gates: el hecho de que todo el mundo tuviera Altair BASIC y supiera cómo funcionaba y cómo solucionarlo significó que cuando otras empresas de ordenadores entraron en escena y necesitaron un BASIC, acudieron a la empresa de Gates. Se convirtió en un estándar de facto."

El Homebrew Club enfrentó el nuevo paradigma de distribución de software intentando no perder los ideales hacker: escribiendo programas y distribuyéndolos de manera organica e informal, tal como había ocurrido con Altair BASIC, de mano en mano, entre amigos. Permitiendo que los códigos estuvieran disponibles para constantemente seguir mejorando.

El texto a continuación es un resumen semiautomatizado de la segunda y tercera parte del capítulo 11. Requieren más revisión y posiblemente mejoras.

Tiny BASIC

Bob Albrecht, necesitando una forma sencilla de programar su Altair con memoria limitada, solicitó a Dennis Allison que diseñara un BASIC simplificado. Allison publicó un llamado a la colaboración para crear un "Tiny BASIC". En solo tres semanas, dos programadores de Texas respondieron con un Tiny BASIC funcional en 2K de memoria, cuyo código fuente fue publicado en PCC. Los usuarios de Altair, sin placas de E/S, ingresaban manualmente el código y enviaban correcciones y mejoras a PCC, demostrando un desarrollo colaborativo y orgánico de software.

La avalancha de programas en Tiny BASIC en la revista PCC preocupó a Albrecht, quien decidió crear una publicación temporal dedicada a este lenguaje. El éxito fue tal que se decidió lanzar una revista completa de software, editada por Jim Warren. Warren, un experimentado informático, aceptó la oferta de PCC por 350 dólares mensuales. La nueva revista, "La revista del Dr. Dobbs sobre calistenia y ortodoncia informáticas... corriendo ligero sin sobrebytes", se enfocó en software gratuito o muy económico, ofreciendo una alternativa a la problemática del software comercial y su piratería, tal como lo planteaba Bill Gates.

El texto en este punto describe dos enfoques contrastantes hacia el desarrollo de software en la comunidad Homebrew Computer Club de 1976. Warren impulsaba un enfoque de dominio público para el software, usando el DDJ (un proyecto insignia) como centro de intercambio y difusión de información, actuando como un divulgador constante de noticias en las reuniones. Por otro lado, Tom Pittman, un hacker independiente y autodidacta, representaba un enfoque solitario y personal del hacking, centrándose en proyectos individuales y sorprendiendo a los demás con sus logros en hardware, a pesar de su naturaleza tímida y su falta de interés en las dinámicas sociales del club. Ambos, sin embargo, eran figuras clave en la floreciente escena de la informática doméstica.

Ideas clave:

- Creación de Tiny BASIC: Bob Albrecht solicita a Dennis Allison la creación de un BASIC simplificado para el Altair, resultando en un sistema funcional de 2K publicado en PCC y desarrollado colaborativamente por la comunidad.

- Nacimiento de Dr. Dobb's Journal: El éxito de Tiny BASIC en PCC lleva a la creación de una publicación dedicada, que evoluciona en una revista completa de software (Dr. Dobb's) editada por Jim Warren, enfocada en software gratuito o de bajo costo como alternativa al software comercial y la piratería.

- Dos modelos de desarrollo de software contrastantes: La escena del Homebrew Computer Club muestra dos enfoques opuestos: Jim Warren: Promotor del software de dominio público y la colaboración abierta, usando Dr. Dobb's como plataforma de difusión. Tom Pittman: Hacker solitario y autodidacta, enfocado en proyectos individuales y logros en hardware, con poca interacción social.

- Importancia de ambos modelos: Ambos enfoques, a pesar de sus diferencias, fueron cruciales para el desarrollo de la escena de la informática doméstica en 1976.

Tras un decepcionante paso por la universidad de Berkeley, donde sobresalió en la parte práctica de Análisis Numérico pero fracasó en la teórica, Pittman encontró un empleo en un laboratorio del Departamento de Defensa en San Francisco. Allí trabajó en simulaciones de explosiones nucleares, un trabajo que no le planteaba dilemas éticos. Su devoción religiosa lo llevó a declararse "semi-objetor de conciencia". En el laboratorio, desarrolló una gran habilidad con las computadoras, convirtiéndose en un experto en el sistema, hasta que el cierre del laboratorio tras la guerra lo dejó sin trabajo.

Tom Pittman, un experto en ensambladores, obtuvo piezas para construir una computadora a cambio de escribir un ensamblador para el chip Intel 4004. Construyó un exitoso negocio de consultoría, pero rechazó oportunidades en Silicon Valley por ser solitario y carecer de habilidades gerenciales. Inspirado por la controversia sobre el precio del software de Bill Gates, Pittman creó un intérprete Tiny BASIC 6800 y lo vendió por $5, demostrando que un software de alta calidad a bajo precio tenía mercado. Su versión, mucho más completa que otras, tuvo gran éxito, vendiéndose a AMI por $3500 y continuando su venta directa a aficionados por $5, logrando una considerable ganancia a pesar de su producción manual.

Tom Pittman, tras un éxito con el Tiny BASIC, compartió su logro en una reunión de Homebrew, mostrando su pasión por el software libre. Posteriormente, intentó desarrollar un FORTRAN para microcomputadoras, pero abandonó el proyecto tras una ruptura con su pareja, quien no pudo soportar su adicción al trabajo. Este evento reflejó la alta tasa de divorcios entre los entusiastas de la informática en aquella época, según testimonios como el de Gordon French. La experiencia llevó a Pittman a escribir, no código, sino reflexiones en inglés sobre su dedicación a la programación.

Tom Pittman escribió un ensayo titulado "Deus Ex Machina, o El Verdadero Computadorista", explorando la conexión entre hackers de hardware y de inteligencia artificial. Describió la intensa satisfacción de hackear, comparándola con la creación del mundo. Luego, articuló el credo del hacker, caracterizado por una obsesión con las computadoras, la mejora continua del hardware y software, y la importancia de las reuniones del club de computación. Sin embargo, Pittman posteriormente reflexionó sobre las consecuencias negativas de esta adicción, admitiendo la locura de su dedicación y describiendo cómo consumió su tiempo, recursos y relaciones, culminando en la ruptura de su matrimonio. Como resultado, cambió su estilo de vida, estableciendo un día de descanso semanal para evitar la dependencia excesiva de la computadora.

Ideas clave:

- Puntos relevantes de la biografía de Tom Pittman:

- Formación y primeros trabajos: Estudió en Berkeley (éxito en lo práctico, fracaso en lo teórico), trabajó en simulaciones nucleares (Departamento de Defensa) y desarrolló gran experiencia en computación. Su objeción de conciencia religiosa es un dato relevante.

- Experiencia con ensambladores y el Intel 4004: Obtuvo componentes para construir una computadora a cambio de escribir un ensamblador, mostrando su habilidad y pragmatismo. Fundó un negocio de consultoría exitoso, pero rechazó oportunidades por su personalidad solitaria.

- Éxito con Tiny BASIC: Creó e impulsó un intérprete Tiny BASIC 6800 de alta calidad y bajo precio ($5), obteniendo un gran éxito comercial (venta a AMI por $3500) y demostrando un modelo de negocio viable. Esto lo posiciona como un pionero del software de bajo costo.

- Incursión en el Software Libre y Actividad en Homebrew: Compartió su Tiny BASIC en Homebrew, mostrando su interés en la cultura del software libre.

- Proyecto fallido de FORTRAN y consecuencias personales: Intentó desarrollar un FORTRAN para microcomputadoras, pero el proyecto fracasó debido a problemas personales (ruptura con su pareja por su adicción al trabajo), reflejando un problema común entre los pioneros de la informática.

- Reflexiones sobre el hacking y el credo del hacker: Escribió "Deus Ex Machina", un ensayo donde reflexiona sobre la intensa satisfacción del hacking, el credo del hacker (obsesión con computadoras, mejora continua, importancia de las reuniones de club), y las consecuencias negativas de esta dedicación (adicción, problemas familiares). Este análisis de la cultura hacker es un aporte importante.

- Cambio de estilo de vida: A raíz de sus experiencias, Pittman cambió su estilo de vida, incorporando un día de descanso semanal para controlar su adicción al trabajo.

Esta parte del capítulo aborda la biografía de Pittman: su éxito técnico y empresarial, su contribución a la cultura del software libre y su reflexión crítica sobre la cultura hacker y las consecuencias negativas de la adicción al trabajo en ese ambiente.

SOL

Lee Felsenstein, maestro de ceremonias del Homebrew Computer Club, promovió un modelo anarquista y descentralizado, opuesto al de la Southern California Computer Society (SCCS). Mientras la SCCS, con su estructura formal, ambiciosos planes (revista, compras grupales), y junta directiva, fracasó debido a disputas internas, mala gestión financiera y litigios, el Homebrew Computer Club, con su enfoque informal y orgánico, prosperó. La diferencia clave radicó en la estructura: la formalidad y ambición de la SCCS llevaron a su implosión, mientras que la informalidad del Homebrew permitió su éxito a pesar de su falta de estructura formal.

Lee Felsenstein, a diferencia de los líderes de la SCCS, planeaba una guerra descentralizada, apoyándose en una red de hackers (como Bob Marsh y Tom Pittman) para lograr una distribución masiva de tecnología accesible. Su filosofía, expresada en 1975, rechazaba el enfoque industrial elitista ("Diseñado por genios para su uso por idiotas") y abogaba por un diseño que permitiera al usuario aprender y controlar el equipo. Este enfoque se materializaría en la Terminal Tom Swift. Bob Marsh de Processor Technology, compartiendo la ética hacker de distribución abierta de esquemas y código fuente (incluso a precios nominales), le ofreció un contrato a Lee para diseñar la parte de video de la terminal. Inicialmente, Processor Technology incluso operaba con una estructura salarial socialista. Lee, aunque no empleado, trabajó por contrato con Processor Technology, negociando sus honorarios.

Lee creó rápidamente un prototipo funcional de un "módulo de visualización de vídeo" (VDM) para el Altair, diferente al Dazzler de Cromemco. Mientras el Dazzler usaba color y accedía constantemente a la memoria principal, el VDM de Lee, monocromático y basado en caracteres alfanuméricos, usaba la velocidad del microprocesador para compartir la memoria entre el procesamiento y la visualización, funcionando como un mini sistema de tiempo compartido. A pesar de retrasos en su lanzamiento (finales de 1975), el VDM fue un éxito. Su diseño atrajo la atención de Les Solomon, quien buscaba una terminal de vídeo completa para su revista. Solomon intentó unir a Don Lancaster (inventor de la TV Typewriter) y Ed Roberts (creador del Altair) para desarrollar dicho producto. La unión fue un fracaso debido al conflicto de egos y diseños incompatibles de Lancaster y Roberts.

Ideas clave:

- Contrastes entre modelos organizacionales: El texto contrasta el modelo formal, ambicioso y centralizado de la SCCS con el modelo informal, descentralizado y orgánico del Homebrew Computer Club, mostrando cómo la estructura informal del segundo contribuyó a su éxito frente al fracaso de la primera. La rigidez y las disputas internas de la SCCS resultaron en su desintegración, mientras que la flexibilidad del Homebrew permitió su crecimiento.

- Filosofía hacker y descentralización: Lee Felsenstein promovió una visión anarquista y descentralizada del desarrollo y distribución de la tecnología, opuesta al modelo elitista de "diseñado por genios para su uso por idiotas". Este enfoque se basaba en la colaboración entre hackers, la libre distribución de esquemas y código fuente, y el empoderamiento del usuario a través del diseño accesible y la comprensión del equipo.

- El éxito del VDM como ejemplo del modelo hacker: El desarrollo y el éxito del VDM de Lee Felsenstein para Processor Technology ejemplifican esta filosofía hacker. Su diseño sencillo, eficiente y accesible, contrastado con alternativas más complejas (como el Dazzler), lo convirtió en un producto exitoso, a pesar de los retrasos en su lanzamiento. La colaboración con Processor Technology, que inicialmente operaba con un sistema salarial socialista, y la negociación de honorarios por contrato, refuerzan la idea de una economía colaborativa y no jerárquica.

- Importancia de la colaboración y la apertura: El texto resalta la importancia de la colaboración entre hackers (como la colaboración de Felsenstein y Marsh) y la apertura en el intercambio de conocimiento (distribución de esquemas y código) para el éxito en el desarrollo de tecnología. La fallida colaboración entre Lancaster, Roberts y Solomon ilustra, en contraste, cómo los conflictos de ego y la falta de colaboración pueden obstaculizar el progreso.

Les Solomon de la revista Popular Electronics propuso a Bob Marsh de Processor Technology crear un "terminal inteligente" en un mes para ser publicado en la portada. Esto evolucionó hacia el diseño de una computadora completa, aprovechando el bus Altair y compitiendo con otros ordenadores para aficionados como el IMSAI. Lee Felsenstein lideró el diseño, inicialmente resistiéndose al uso del chip 8080 por razones ideológicas, pero finalmente cediendo. El proceso de diseño fue colaborativo pero caótico, con Marsh constantemente añadiendo nuevas características al diseño de Lee, a pesar de la potencial fricción creativa entre ambos.

Marsh y Lee, considerando la computadora una herramienta política y un producto accesible, trabajaron frenéticamente durante seis semanas en la creación de la Sol, una microcomputadora. El nombre, sugerido por Lee, fue una apuesta arriesgada. La construcción, realizada en jornadas extenuantes, incluyó el uso de madera de nogal y un proceso de ensamblaje apresurado que finalizó justo antes de la fecha límite. El agotador viaje a Nueva York para la presentación incluyó un vuelo nocturno y un desayuno en casa de Les Solomon, cuyo taller era conocido por albergar a jóvenes e innovadores diseñadores de hardware con una dedicación incansable.

Tras un fallo menor, la terminal Sol de Processor Technology, presentada inicialmente como una terminal inteligente pero que en realidad era un ordenador completo, fue un éxito rotundo. El artículo en Popular Electronics generó una enorme demanda de los planos y del kit (a menos de $1000), con entre 30.000 y 40.000 solicitudes de los primeros. Su presentación en PC '76 en Atlantic City, a pesar del deteriorado estado del hotel, atrajo a casi 5.000 personas y marcó un momento clave para la comunidad informática amateur. La Sol, con su diseño discreto y teclado integrado, fue considerada el siguiente paso en la computación doméstica, recibiendo aún más atención tras su aparición en el programa de televisión "Tomorrow" con un juego llamado Target. El éxito de la Sol se debió en parte a la filosofía de compartir conocimiento y facilitar el acceso a la tecnología.

Ideas clave*

- Desarrollo apresurado y colaborativo de la Sol: La creación de la computadora Sol fue un proceso frenético y colaborativo, con un plazo extremadamente corto (seis semanas) y una constante adición de características, generando potencial fricción entre los diseñadores.

- La Sol como una computadora accesible y políticamente significativa: Marsh y Felsenstein vieron la Sol no solo como una máquina, sino como una herramienta para democratizar el acceso a la tecnología, una declaración política de inclusión tecnológica. Su bajo precio y diseño accesible fueron claves para su éxito.

- El papel crucial de Popular Electronics y la cultura maker: La publicación en Popular Electronics fue esencial para el éxito de la Sol, generando una demanda masiva. El texto resalta la cultura de innovación y colaboración entre jóvenes diseñadores ("jóvenes e innovadores diseñadores de hardware con una dedicación incansable") y la importancia de revistas como Popular Electronics como plataformas para la difusión de la tecnología.

- Éxito rotundo de la Sol a pesar de las dificultades: A pesar de un desarrollo caótico, un fallo menor durante la presentación, y un viaje agotador, la Sol fue un éxito abrumador, demostrando el potencial de la computación doméstica y marcando un hito en la historia de la informática personal.

- El diseño y la filosofía de la Sol: El diseño discreto, teclado integrado, y el enfoque en la accesibilidad (precio bajo y kits de construcción) contribuyeron significativamente al éxito de la Sol. Su filosofía de compartir el conocimiento y la tecnología fue un factor clave en su impacto.

Woz

Steve Wozniak hacía parte del Homebrew Computer Club, pero era ante todo un hacker juguetón, muy fiel a la ética hacker "pura" que se describía con el MIT y el TMRC, y por tanto muy distinto del perfil más político de, por ejemplo, Felsenstein. Lo que le entretenía era el hardware, y en esa área tenía un talento particular, que consistía en ver los problemas desde perspectivas novedosas, buscar mejores soluciones, descubrir cosas, simplificar la producción de hardware, etc. Su objetivo era diseñar un computador pequeño, mejor que los anteriores, para fomentar el hacking.

En ese proceso llega al Homebrew Computer Club, invitado por Alan Baum, y esto terminó enriqueciendo el background que ya traía Woz. Allí empezó a pensar en diseñar computadoras con microchips. En el HCC llegaría a conocer el microprocesador Motorola 6800, pero accedió finalmente a microprocesadores de la competencia, los MOS 6502. Comenzó a construir un computador por diversión. A cada idea que veía en el Homebrew Computer Club, le parecía posible incorporar esas mejoras a su proyecto de computador: gráficas en color, un lenguaje BASIC, etc. Todo estaba dispuesto a compartirlo. Su computador no era un kit ni un computador, sino una placa cargada con chips y circuitos, sobre ella iba instalando funciones:

Cuando terminó, tenía un ordenador que en realidad no era un kit ni un ordenador ensamblado, sino una placa cargada con chips y circuitos. Con esa placa no se podía hacer nada, pero si se conectaba a la placa una fuente de alimentación, un teclado, un monitor de vídeo y un reproductor de casetes, se conseguía un ordenador funcional con pantalla de vídeo, almacenamiento masivo y entrada/salida. A continuación, se podía cargar el «Integer BASIC» de Steve Wozniak y escribir programas. Su ordenador tenía varias cosas sorprendentes, y una de ellas, y no la menor, era que había reunido la potencia y las capacidades de un Altair y varias placas en una placa mucho más pequeña. Lo que a otros les hacía falta con dos chips, Woz lo hacía con uno. Esto no sólo era prudente desde el punto de vista fiscal, sino una especie de machismo técnico que recordaba a la obsesión por el código en los días de TMRC, cuando Samson, Saunders y Kotok intentaban reducir una subrutina a la menor cantidad de instrucciones. (p. 257)

A cada presentación, Wozniak iba mejorando su proyecto. Pero Woz tenía un amigo: Steve Jobs, que estaba muy emocionado con la placa, y la nombró "Apple". Se comenzó un intento, aun muy en pañales, de venta de estas placas, respetando la filosofía de proporcionar software gratis o a bajo costo.

Hay una anécdota interesnate sobre phreaking. Aquí es central el contacto entre Wozniak con John Draper o "Capitán Crunch". Esto destaca un asunto interesante: el phreaking como exploración para comprender un sistema. El objetivo era financiar una versión mejorada de la Apple, que sería la Apple II.

El Club de Computadoras Caseras fue un entorno propicio para el desarrollo del proyecto de Woz. No le interesaba la riqueza ni la fama, trabaja en HP y le gustaba, y solo quería seguir pasándolo bien con máquinas. En 1976 presentaron la Apple II en el Club. Algunos lo recuerdan como un hecho impresionante, otros lo vieron como un hito más en un grupo en que todos estaban haciendo computadoras. Pero si algo molestaba a algunas personas del Club, era que la Apple II se vendería ensamblada, y esto desincentivaba el hacking de hardware, o el armar computadoras uno mismo.

Aquí hay una suerte de contraposición entre Woz, de familia convencional y actitud más desenfadada, y Felsenstein, y su proyecto paralelo, la computadora Sol:

La Sol reflejaba los temores apocalípticos de Lee Felsenstein, moldeados por la ciencia ficción post- holocausto, de que la infraestructura industrial podría desaparecer en cualquier momento y la gente debería poder conseguir piezas para mantener su máquina en funcionamiento entre los escombros de esta sociedad devastada; idealmente, el diseño de la máquina sería lo suficientemente claro como para permitir a los usuarios averiguar dónde colocar esas piezas. “Tengo que diseñar de manera que se pueda armar a partir de tachos de basura”, dijo una vez Felsenstein. “En parte porque así es como empecé, pero sobre todo porque no confío en la estructura industrial: podrían decidir reprimirnos a nosotros, los raros, y tratar de negarnos las piezas que necesitamos”. (pp. 260-261)

Chris Espinosa, entonces un joven de 14, que quedó loco con el proyecto de Woz, y empezó a escribir programas en BASIC. Woz se sorprendió. Jobs, lo contrató. Aquí se resalta que Jobs era un mediocre ingeniero, pero un hábil planificador. El libro se detiene un rato en este asunto: los ingenieros no tuvieron éxito, en general, en el mundo empresarial, pero Jobs sí: armó redes, consiguió capital, incluso se desplazó a sí mismo de lugares protagónicos para asegurarle éxito a Apple, por ejemplo, haciendo de otra persona el primer presidente de la empresa, o a otra el gerente, etc.

Aquí empiezan los dramas de Woz. Woz no quería una empresa, quería computadores, y para él Apple no debía ser una inversión sino un hack en sí mismo. Se sentía en principio como un artista mantenido por un mecenas, pero Markkula, primer presidente de Apple, quería que Woz se pusiera serio. Lo convencieron de dejar su trabajo en HP y dedicarse solo a Apple. Woz empezó a sentir que lo que hacía no era hacking puro, se sintió cruzar una línea del hacking hacia el ganar dinero, y no había una relación interna entre ganar dinero y diseñar buenos computadores. La dirección del desarrollo por venir ya no estaba en manos de los hackers.

Hacia el final del capítulo, Levy se centra en la Feria de Computadoras organizada por Jim Warren, del Dr. Dobbs y del HCC, en 1977. Iba a ser sin fines de lucro... pero finalmente sí tuvo fines de lucro.

Jim Warren ya no tenía ninguna duda de hacia dónde se dirigía. Como persona que conocía bien la ética hacker, también podía ver lo que estaba sucediendo en su propio patio trasero de Silicon Gulch. El mundo real había llegado y era hora de una fusión entre las dos culturas, la hacker y la industrial, porque si se producía un choque, no habría dudas sobre quién perdería. Los hackers de hardware habían dejado salir a la luz el secreto de los microordenadores y los ingresos anuales multimillonarios de MITS, Processor Technology e IMSAI en 1976 eran una prueba irrefutable de que se trataba de una industria en crecimiento, digna de grandes sumas de dinero y de los cambios que ello implicaba. Jim Warren amaba el espíritu hacker, pero también era un superviviente. Si perdía dinero o sufría algún tipo de desastre por aferrarse a sus fobias posthippies, idealistas y antiburocráticas, no ayudaría en nada al hackerismo, mientras que ganar dinero tal vez no perjudicaría en absoluto a la ética hacker. (p. 271)

La feria fue un éxito, una suerte de Woodstock de las computadoras, y anunciaba el devenir comercial de lo que partió en la Homebrew Computer Club.

Secretos

Completar

Hackers de juegos. Las Sierras: los '80

El mago y la princesa

Completar

La hermandad

Completar

La tercera generación

Completar

Summercamp

Completar...

Referencias

- ↑ Levy, Hackers, O'Reilly: 2010, p. 7

- ↑ Simondon, G. «Reflexiones sobre la tecnoestética (1982)». En Sobre la técnica: 1953-1983. Ciudad Autónoma de Buenos Aires: Cactus, 2017, pp. 365-383.

- ↑ Abelson, H., Sussman, G., y Sussman, J. Structure and interpretation of Computer Programs, The MIT Press: 1996, Unofficial Texinfo version 2016, https://media.githubusercontent.com/media/sarabander/sicp-pdf/master/sicp.pdf, p. xiii